고정 헤더 영역

상세 컨텐츠

본문

안녕하세요 오늘은 저희가 해킹을 할때 무조건 사용하게 되는 nmap에 대해 알아보겠습니다.

Nmap의 개념

nmap은 1997년 고든 라이온이 만든 보안 스캐너 입니다. (보안 스캐너는 다시말하면

네트워크 스캐너 라고도 할수있습니다)

Nmap은 현재 가지고 있는 힘은 호스트 감지, 포트 스캔, 운영체제 탐지 등이 있습니다.

Nmap의 사용법

nmap의 사용법은 간단 하면서도 옵션을 많이 쓰기 시작하면 어려워집니다(어찌 보면 모든 명령어가 그렇지만 nmap은 조금더 햇갈리는 구조 같습니다 -- 이건 저의 개인적인 생각 입니다.)

nmap의 기본 사용법은 다음과 같습니다.

nmap 192.168.219.10만약 이런식으로 입력한다면 저 아이피 주소의 컴퓨터에 가장 많이 사용하는 포트를 조사 줍니다.

옵션을 사용해서 나타내어 보겠습니다.

1. -sn : 이것은 핑 스캔을 할때 많이쓰이는 옵션입니다.

nmap -sn 192.168.219.1-255이런식으로 쓰이고, 만약에 여기서 이 명령어를 쓰게 된다면 아래와 같이 됩니다.

2. -O : 포트스캔을 할때 운영체제를 같이 표시해주는 명령어 입니다.

nmap -O 192.168.219.102이런식으로 대문자 O를 써서 쓰입니다.

3. -sV : 포트에 어떤 프로그램이 있는지 그 프로그램의 버전도 같이 알려 줍니다.

nmap -sV 192.168.219.101이제 이것도 사용한것을 보여 드리면...

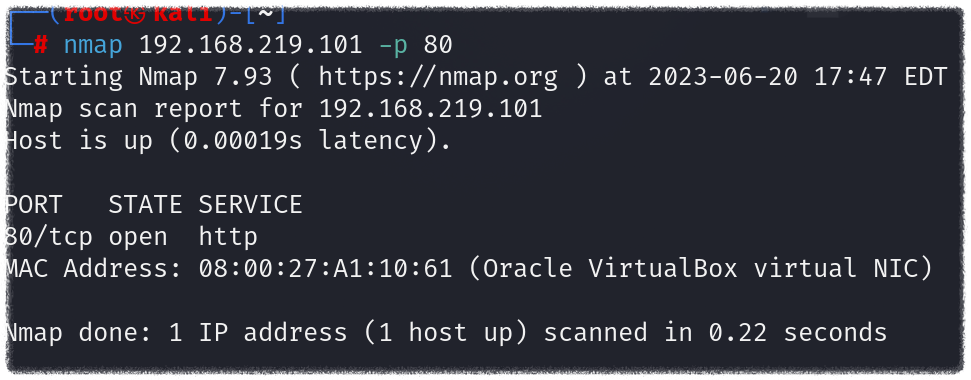

4. -p : 이 옵션은 특정한 포트만 스캔하는 옵션 입니다.

nmap 192.168.219.101 -p 80만약 위처럼 한다면 80번 포트만 조사를 하게 됩니다.(-p-는 전체 포트 스캔하는 거임)

5. --script : 만약 뒤에 스크립트의 nmap의 경로를 입력하면 그 스크립트를 nmap 스크립트 엔진을 이용하여 그 스크립트를 실행 시켜 줍니다.(이것은 따로 Nmap NSE라고 불름)

이 nmap script engine은 나중에 따로 블로그를 올리 도록 하겠습니다.

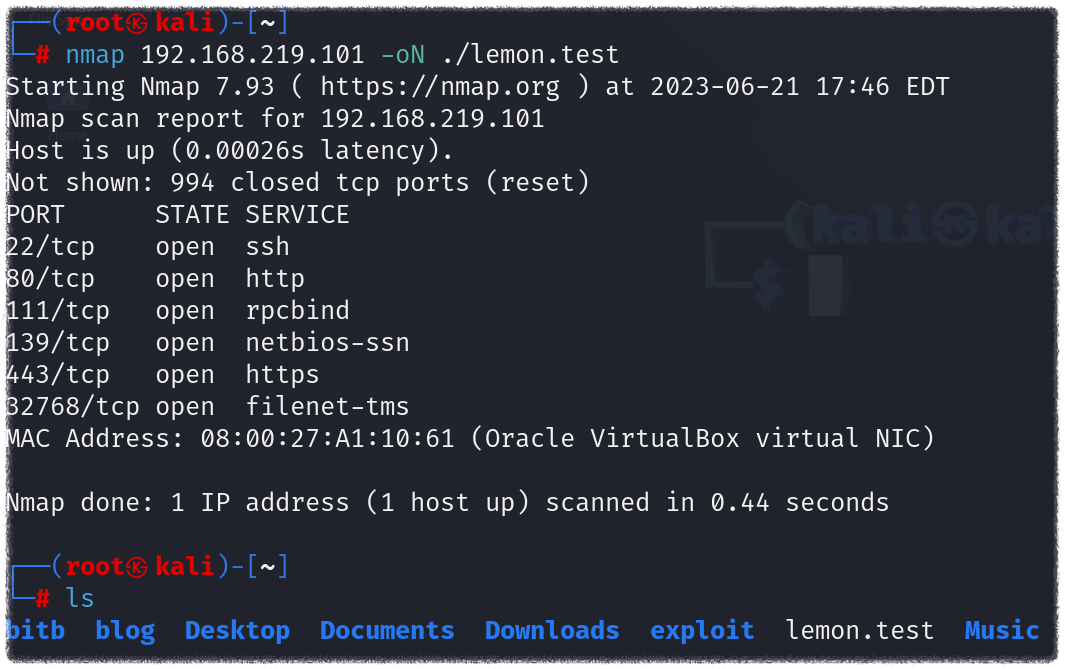

6. -oN : 뒤에 특정한 파일 명을 적으면 그 파일에 출력된것이 저장됩니다.

7. -sS : 이 것은 TCP SYN 스캔으로, 스탤스 스캔이라고 불릴 정도로 서버에 로그를 안남기고 들어갈수있습니다.

그리고 이 TCP SYN스캔은 RST 패킷를 이용하여 스탤스 스캔을 합니다.

정리

nmap은 호스트 감지, 포트 스캔, 운영체제 탐지등을 할수있는 기능을 가지고 있다.

그리고 현재 해킹을 할때 가장 많이 쓰이는 명령어중 하나다.

'리눅스 > linux 명령어 정리' 카테고리의 다른 글

| [리눅스 명령어 정리] Tmux 단축키 정리/사용법 (0) | 2023.07.09 |

|---|---|

| [리눅스 명령어 정리] diff 개념/사용법 (0) | 2023.06.28 |

| [리눅스 명령어 정리] OpenSSL 개념 및 명령어 (0) | 2023.05.31 |

| [리눅스 명령어 정리] Netcat (0) | 2023.05.19 |

| [리눅스 명령어 정리] SSH (0) | 2023.05.17 |